PHEV Hackleme:

Son yıllarda otomobiller giderek karmaşık hale geldi. Artık çoğu araçta, yakıt tüketimi, kilitlenmeyi önleyici frenler, otomatik algılama ve fren sistemleri gibi aracın çalışmasını optimize etmek için bir dizi entegre devre (IC) ve yazılım bulunmaktadır. Bu artan karmaşıklık, artan güvenlik açıklarını da beraberindekiler.

Son dönemde, Birleşik Krallık’taki Pentest Partners’daki beyaz şapkalı bilgisayar korsanları, Mitsubishi Outlander PHEV’in, değiştiricilerin içindeki bir Wi-Fi erişim noktası (AP) aracılığıyla bağlandığı bir uygulama sahip olduğu keşfedilmiştir. Bu tür uygulamaları, bu sistem kontrollerini değiştirmek için GSM veya bulut teknolojilerini kullanır. Ancak bu Wi-Fi AP aracılığıyla, cihaz kilidi açma veya çalıştırma gibilerin kontrol yanı, alarm sistemi, şarj sistemi, ışıklar, fanlar ve sıcaklık kontrolü gibi çeşitli araç kontrol sistemlerine erişim kesintisi. Bir hırsız, araca yerleştirildiğinde bu kablosuz AP’ye bağlanarak çalıştırılan alarm sistemi gibi diğer sistemler devre dışı bırakılabilir.

Wi-Fi’nin zayıf güvenlik uygulamaları, özellikle kullanım güvenlik protokolleri, bu aracı daha ayrıntılı hale getirir. İlk olarak, Wi-Fi AP şifresi kullanım kılavuzunda belirtilmiştir. İkinci olarak, tüm AP’lerde “n” ve “a” gibi ayrıntılı harflerle başlayan “REMOTEnnaaaa” modeline uyan SSID’ler bulunmaktadır. Son olarak, şifreler teknikleri kısa ve basit olan, kaba kuvvet saldırılarına karşı sayılardır.

Savunmasız Mitsubishi Yabancılarını Bulmak

Mitsubishi Outlander’lardan 100.000’den fazla satıldı, bu da yakınınızda muhtemelen bir tane içeren gelir. Sokakta dolaşarak onları arayabilir veya bu araca özgü SSID numarası olarak otomatik olarak tarayabilirsiniz. Wigle.net bulunduğundaki Kablosuz Kayıt Motorunu kullanarak (wigle.net, WiFi AP’lerini kataloglar ve bu GPS koordinatlarına göre indekslere göre) Outlander’ın SSID’sini kullanarak arama görebilirsiniz. Bu yöntemde birçok Mitsubishi Outlander buldum.

Wigle.net’te arama yaparken, 6 alt çizgi ile temsil edilen ve aşağıdaki gibi dört alfabetik karakteri içeren “UZAKTAN______” dizesini arayın, bu 2 sayı için joker karakterlerdir.

Gördüğünüz gibi, bu kalıba uyandığınızda birçok AP buldu, çoğu Batı Avrupa’da. Bulunduğunuz yere yakın araçları bulmak için Wigle.net‘e GPS koordinatlarımızı birleştirmemizi daha hassas hale getirebiliriz.

Outlander’ın AP’sini hacklemek

Bir Mitsubishi Outlander’ın bileşimini tespit ettikten sonra, aircrack-ng ve hashcat gibi araçları kullanarak herhangi bir kablosuz AP’nin kırılmasının oluşumu oldukça benzerdir. İlk olarak AP’ye bağlanırız, ardından 4 yönlü el sıkışmasından şifre karmasını alırız ve son olarak kaba kuvvet saldırısını başlattınız.Haydi başlayın!

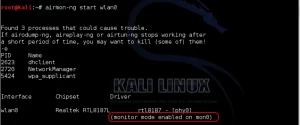

Başlamak için Kali Linux 1.0’da aircrack kullanacağız. Eski bir Alfa AWUS036H USB kablosuz adaptör sistemi, ancak paket birleştirmeyi mümkün kılan neredeyse her türlü kablosuz adaptörü kullanabilirsiniz.

kali > iwconfig

Kablosuz adaptörümün wlan0 olduğunu unutmayın .

kali > airmon-ng start wlan0

Bu işlemin kablosuz bağdaştırıcının tanımını mon0 olarak değiştirdiğini unutmayın.

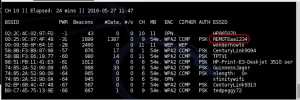

Daha sonra etrafımızdaki kablosuz trafiği yakalamaya başlamamız gerekiyor.

kali > airodump-ng mon0

Yukarıdaki ekran görüntüsünde gördüğünüz gibi REMOTEaa1234 isimli Mitsubishi AP’yi görebiliyoruz . Hedeflediğimiz AP bu.

Araç sahibi araçtaki AP’ye bağlandığında aşağıda görüldüğü gibi 4’lü el sıkışmada şifre hashini yakalıyoruz.

Sahibi zaten bağlıysa, onları devre dışı bırakmak için aireplay-ng’yi deauth işleviyle birlikte kullanmanız gerekebilir ve yeniden bağlandıklarında karma değeri yakalayabilirsiniz.

Son adım bu karmanın kırılmasıdır. Aircrack-ng, WPA-PSK’nin hash kırma konusunda özellikle iyi değil, ama neyse ki hashcat öyle. Carhack.cap cap dosyasını aşağıdaki komutu kullanarak hashcat (.hccap) ile kullanılabilecek bir formata dönüştürebiliriz.

kali > aircrack-ng <the aircrack .cap file> -J <the hashcat .hccap file>

Komuttaki -J’nin büyük harf olduğuna dikkat edin.